Örnek Entegrasyon¶

VPN SUNUCU YAPILANDIRMASI

Fortigate SSL VPN Entegrasyonu

Radius Server eklenmesi

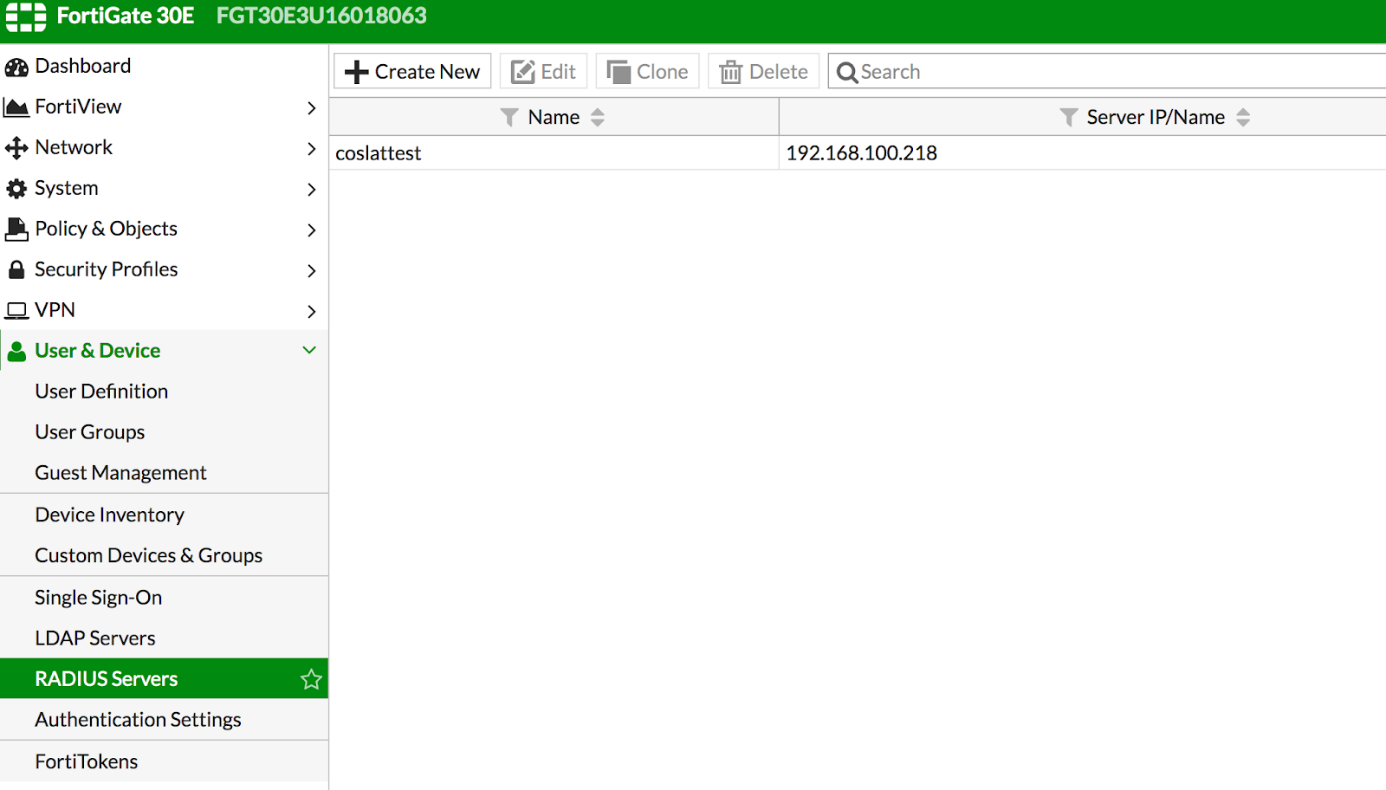

Fortigate SSL VPN de two factor authentication (2FA) aktif etmek için Coslat’ı RADIUS Sunucu olarak ekliyoruz. Bunun için;

User&Device -> RADIUS Servers -> Create New butonuna tıklıyoruz.

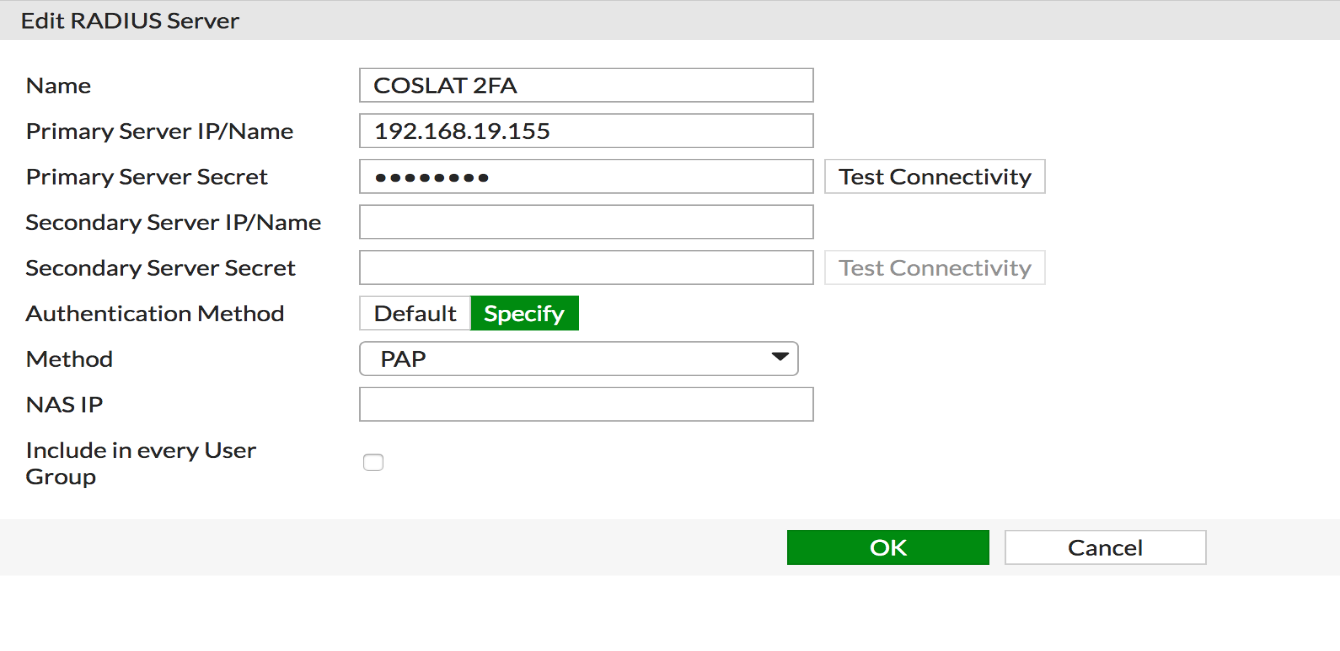

Name: Açıklayıcı isim (Coslat)

Primary Server IP/Name: Coslat 2FA ip adresi

Primary Server Secret: coslat ( Coslat 2FA da NAS/Client eklerken tanımlamış olduğunuz Client Shared Secret ‘ı giriyoruz.

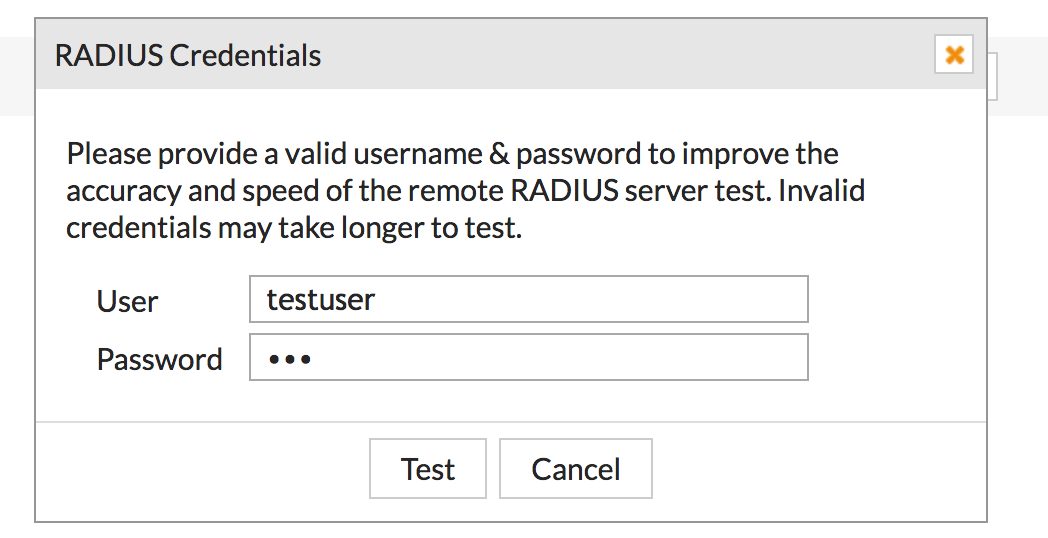

Ayarları kontrol etmek için Test Connectivity tıklıyoruz.

User : Coslat 2FA üzerinde açmış olduğumuz kullanıcı adı.

Password**:** Coslat 2FA daki kullanıcının parolası.

Test butonuna tıklıyoruz.

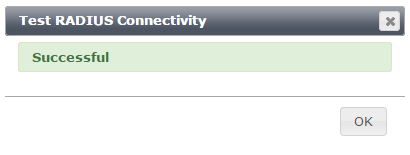

Aşağıdaki sonucu aldıysak ayarlarımız doğru ve iletişim sağlanmış demektir.

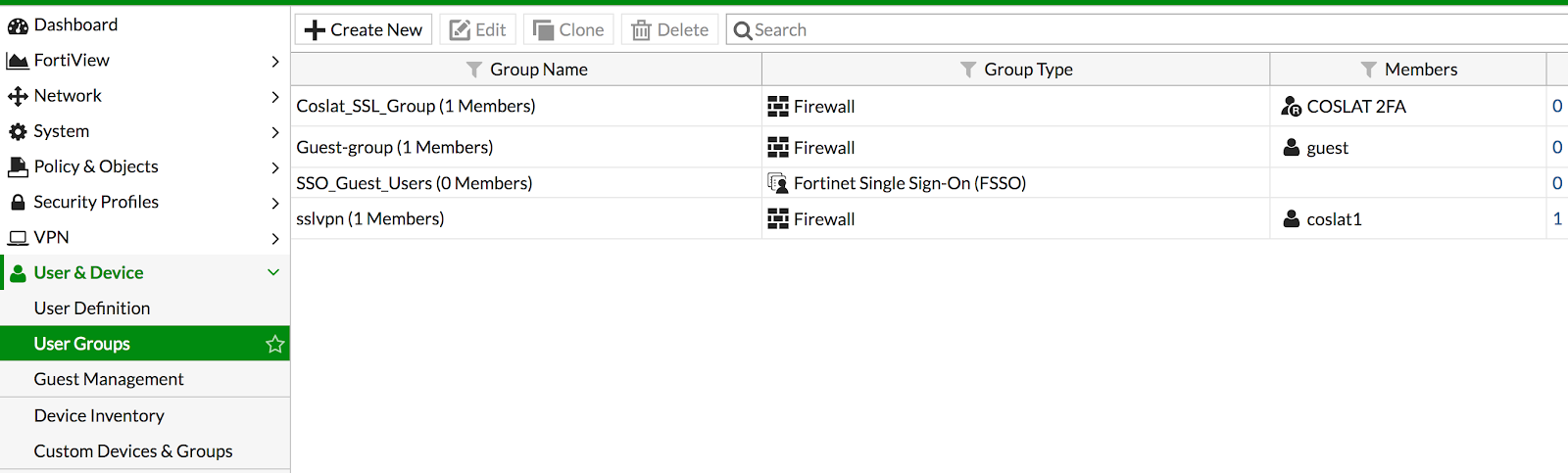

User Grup Eklenmesi

Gerekli izinleri tanımlamak için SSL VPN kullanıcı grubu ekliyoruz. User&Device -> User Groups -> Create New tıklıyoruz.

Name: Tanımlayıcı isim (Coslat_SSL_Group)

Type: Firewall

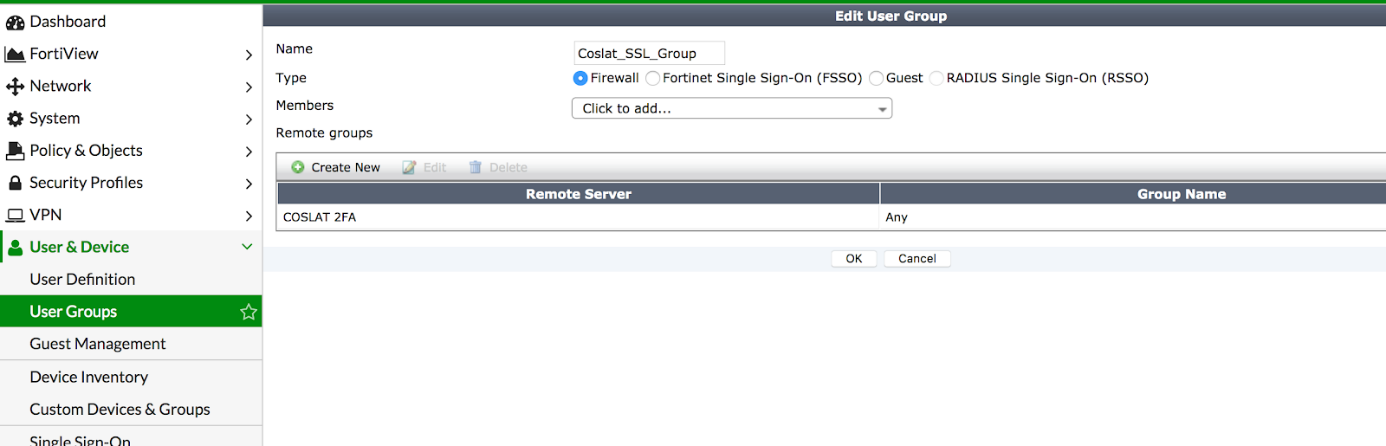

Remote Groups: Burada Create New tıklıyoruz.

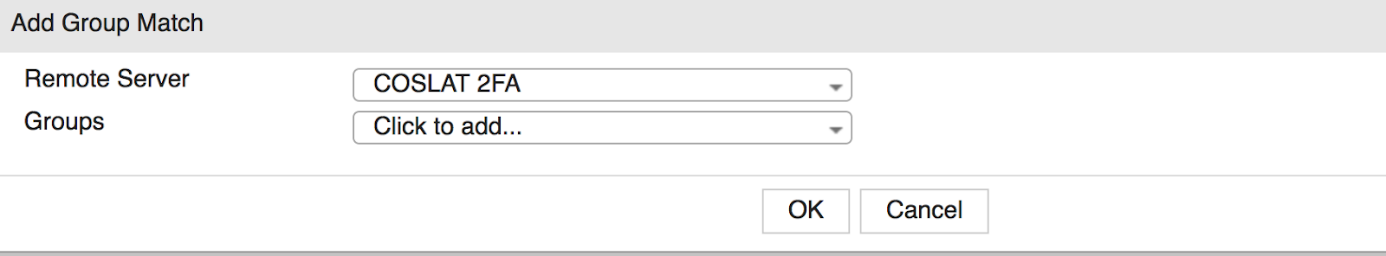

Add Group Match kısmında bu gruba dahil kullanıcıların hangi doğrulama sunucusundan geleceğinin seçimini yapıyoruz.

(NOT : Uzak sunucu ile birlikte sunucudan bir grup bilgisi gelecek ise burada seçebiliriz. Coslat’ ta Users sekmesinde + Users Attribute ile kullanıcılara özel gruplar atayabilir ve bu grupları burada eşleştirip fortigate üzerinde farklı kurallar uygulayabilirsiniz. )

Remote Server : COSLAT 2FA yı seçip OK tıklıyoruz.

En son OK tıklıyoruz ve grubu ekliyoruz.

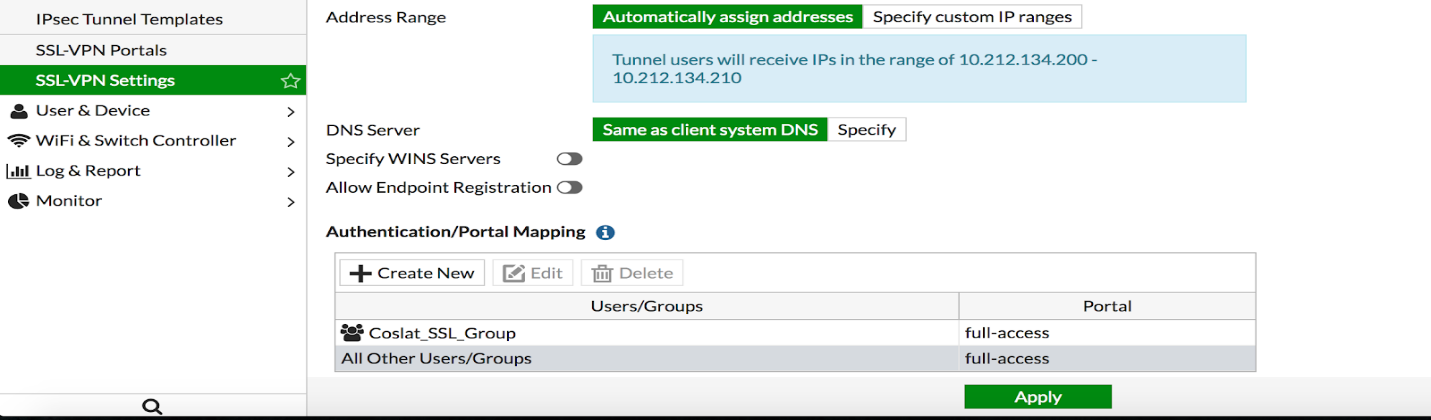

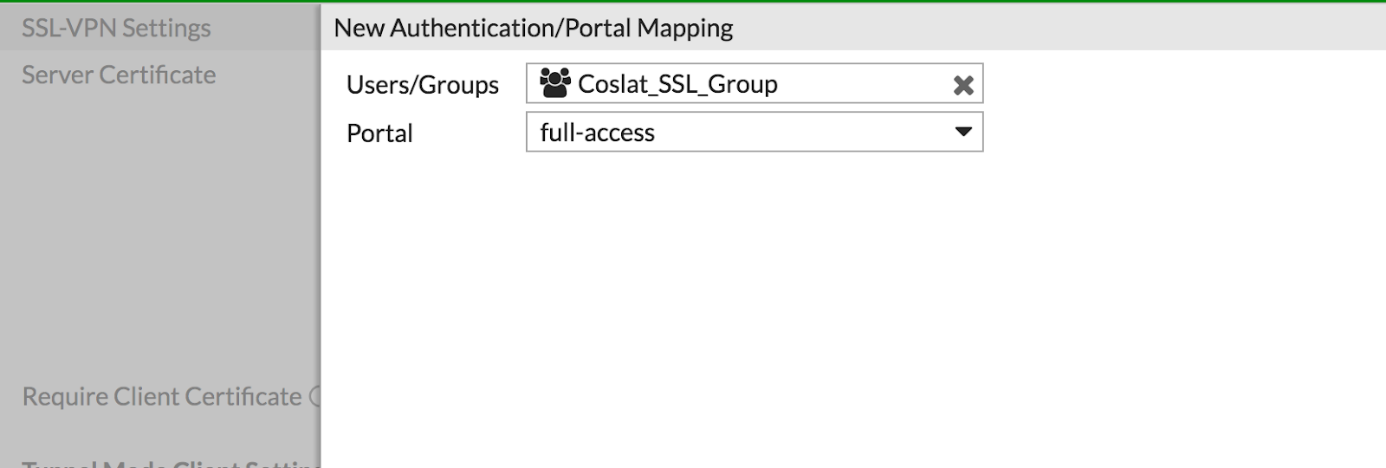

VPN de Grubun ayarlanması

Oluşturduğumuz grubu SSL-VPN ayarlarına ekliyoruz.

VPN -> SSL-VPN Settings tıklıyoruz.

Authentication/Portal Mapping -> Create New tıklıyoruz.

Users/Groups: Daha önce oluşturduğumuz Coslat_SSL_Group seçiyoruz.

Portal : Kullanmak istediğimiz portalı seçiyoruz.

Apply tıklayıp ayarları kaydediyoruz.

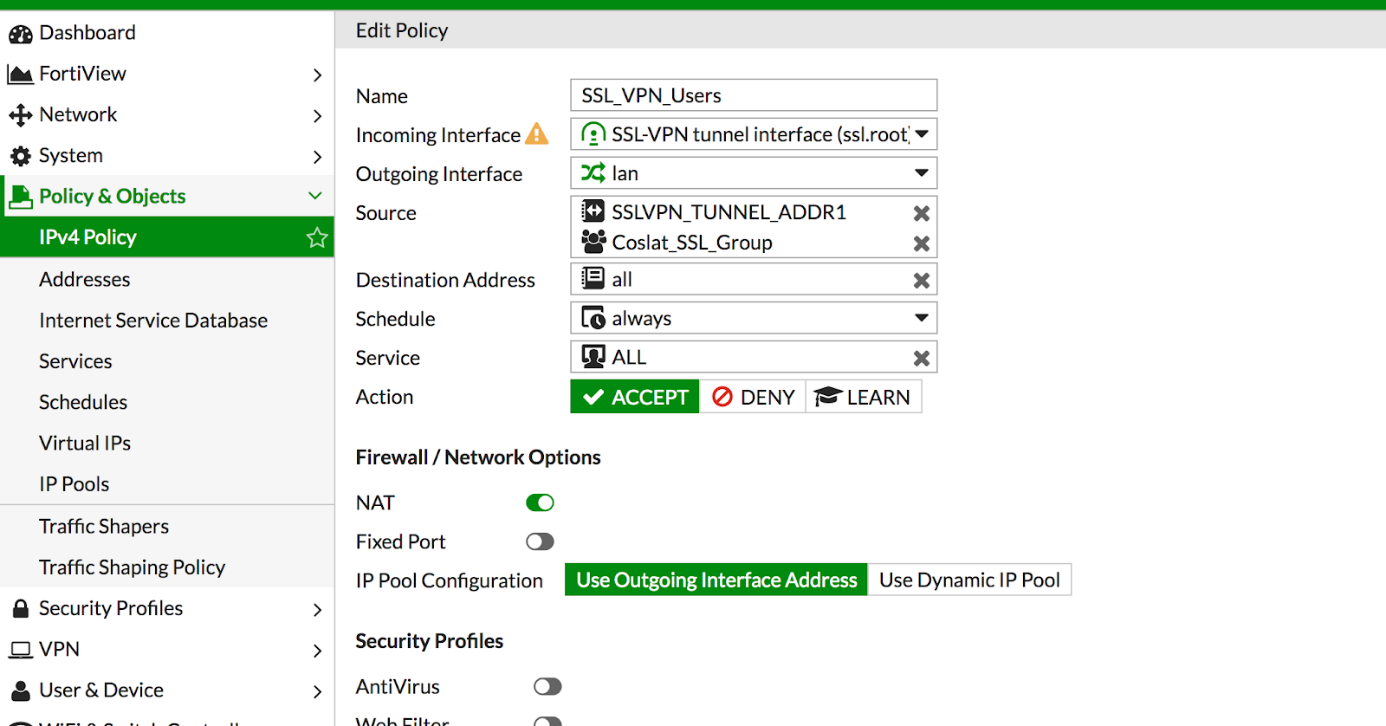

Firewall Policy Ayarları

VPN kullanıcılarının iç ağa ve internete erişimleri için firewall kuralları tanımlanması gerekmektedir.

Yerel Ağa Erişim için;

Policy&Objects -> IPv4 Policy -> Create New tıklıyoruz.

Name : Açıklayıcı isim (SSL_VPN_Users)

Incoming Interface**:** SSL-VPN Tunnel İnterface(ssl.root)

Outgoing Interface: LAN

Source: SSLVPN_TUNNEL_ADDR1 ve daha önce oluşturduğumuz grubu ekliyoruz. (Coslat_SSL_Group)

(NOT: Burada grup eklerken Add Group Match ile eşleştirdiğimiz farklı gruplar varsa farklı kurallar uygulayabiliriz.)

Destination Address: İç ağda ulaşılması istenen hedefi belirtiyoruz (all)

Service: Hangi portlardan erişim olacağını seçiyoruz. (ALL)

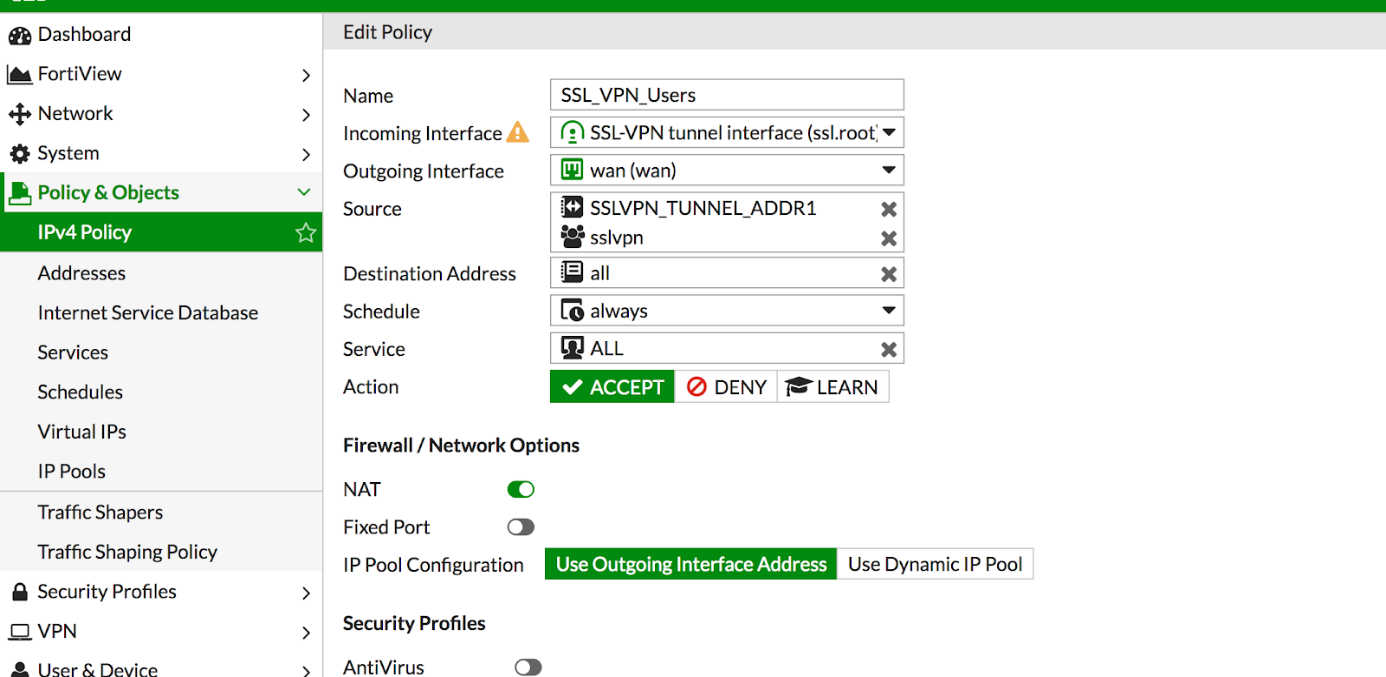

VPN kullanıcılarının İnternet Erişim için;

Policy&Objects -> IPv4 Policy -> Create New tıklıyoruz.

Name : Açıklayıcı isim (SSL_VPN_Users)

Incoming Interface: SSL-VPN Tunnel İnterface(ssl.root)

Outgoing Interface**:** WAN

Source: SSLVPN_TUNNEL_ADDR1 ve daha önce oluşturduğumuz grubu ekliyoruz. (Coslat_SSL_Group)

(NOT**:** Burada grup eklerken Add Group Match ile eşleştirdiğimiz farklı gruplar varsa farklı kurallar uygulayabiliriz.)

Destination Address**:** all

Service: Hangi portlardan erişim olacağını seçiyoruz. (ALL)

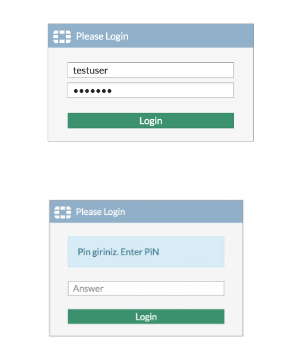

VPN kullanıcılarının da internete erişimlerini sağladıktan sonra artık parolarını girip karşılarına gelen ikinci ekranda PIN kodunu girerek bağlantı sağlayabilirler.

Örnek giriş ekranı aşağıdaki gibidir.

Bu yapılandırma sayesinde kullanıcıların VPN parolaları çalınmış olsa bile bağlantı sağlanabilmesi için PIN kodunun da bilinmesi gerekmektedir.